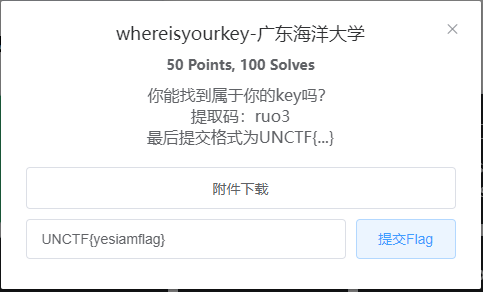

2022UNCTF Re

0x00 whereisyourkey-广东海洋大学

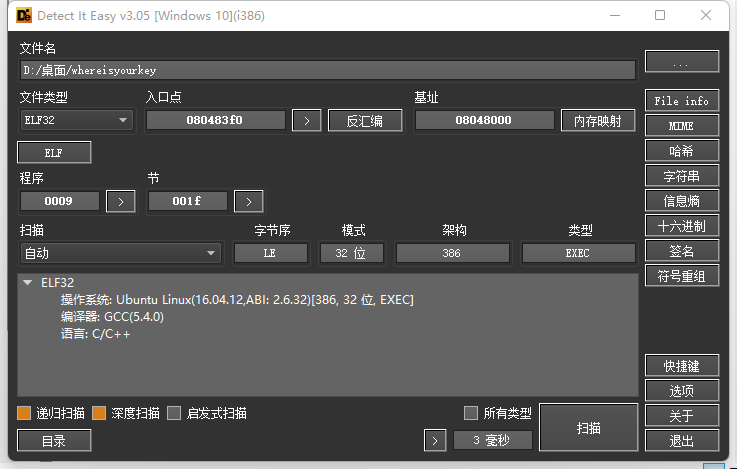

查壳-无壳32位ELF文件

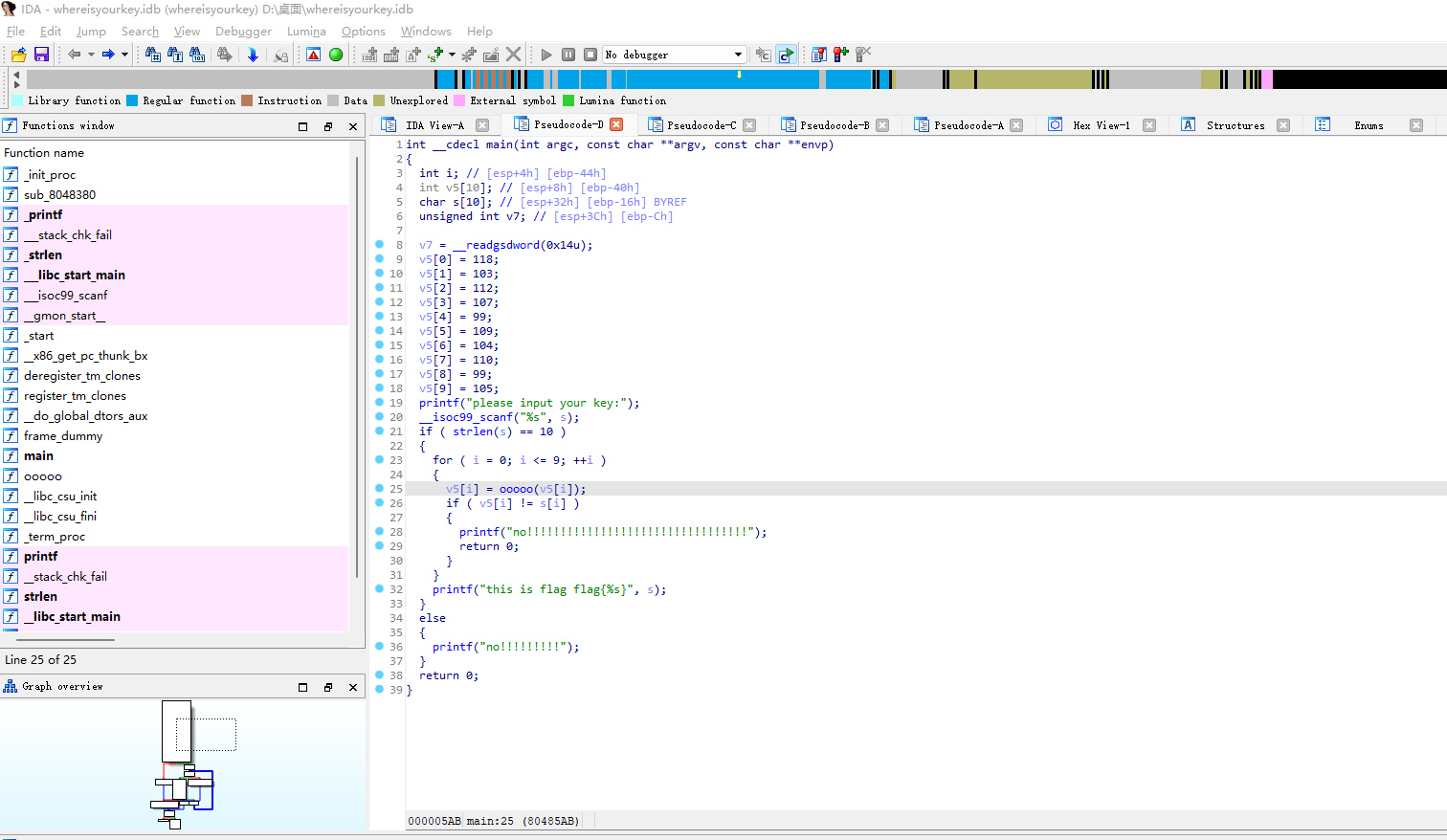

IDA反编译

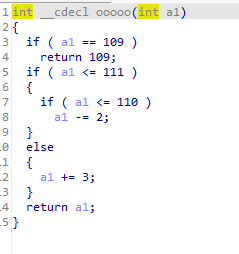

定位到关键加密函数

编写解密脚本如下

1 | x = [118,103,112,107,99,109,104,110,99,105] |

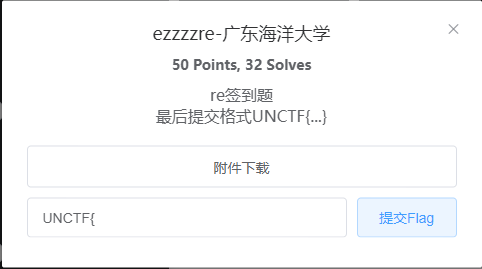

0x01 ezzzzre-广东海洋大学

查壳-64位PE文件加了UPX壳

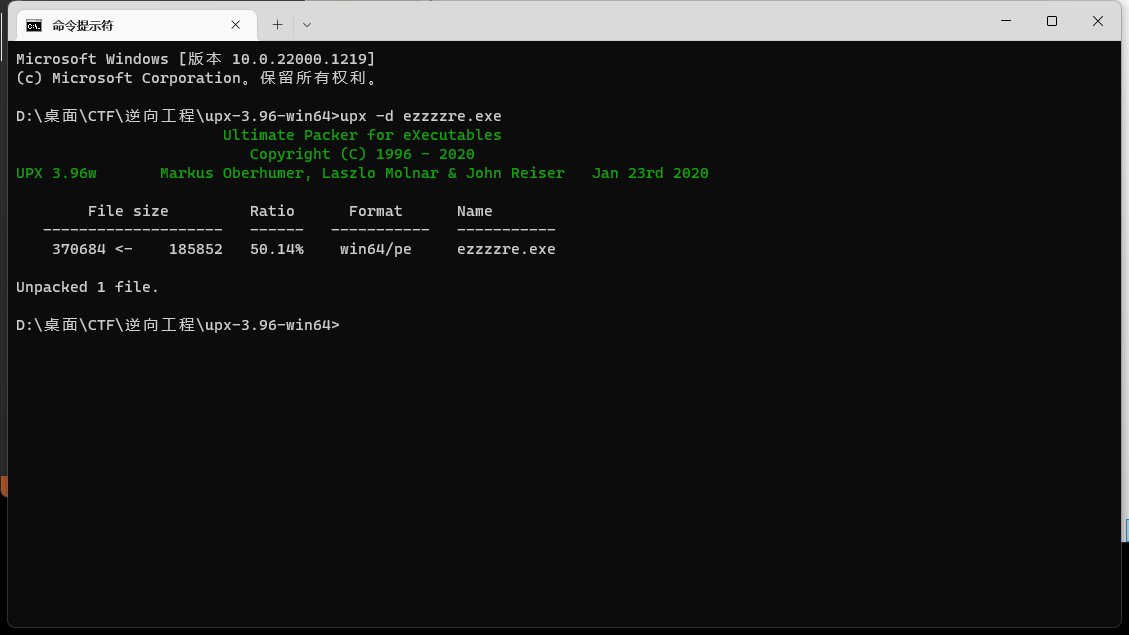

脱壳-UPX

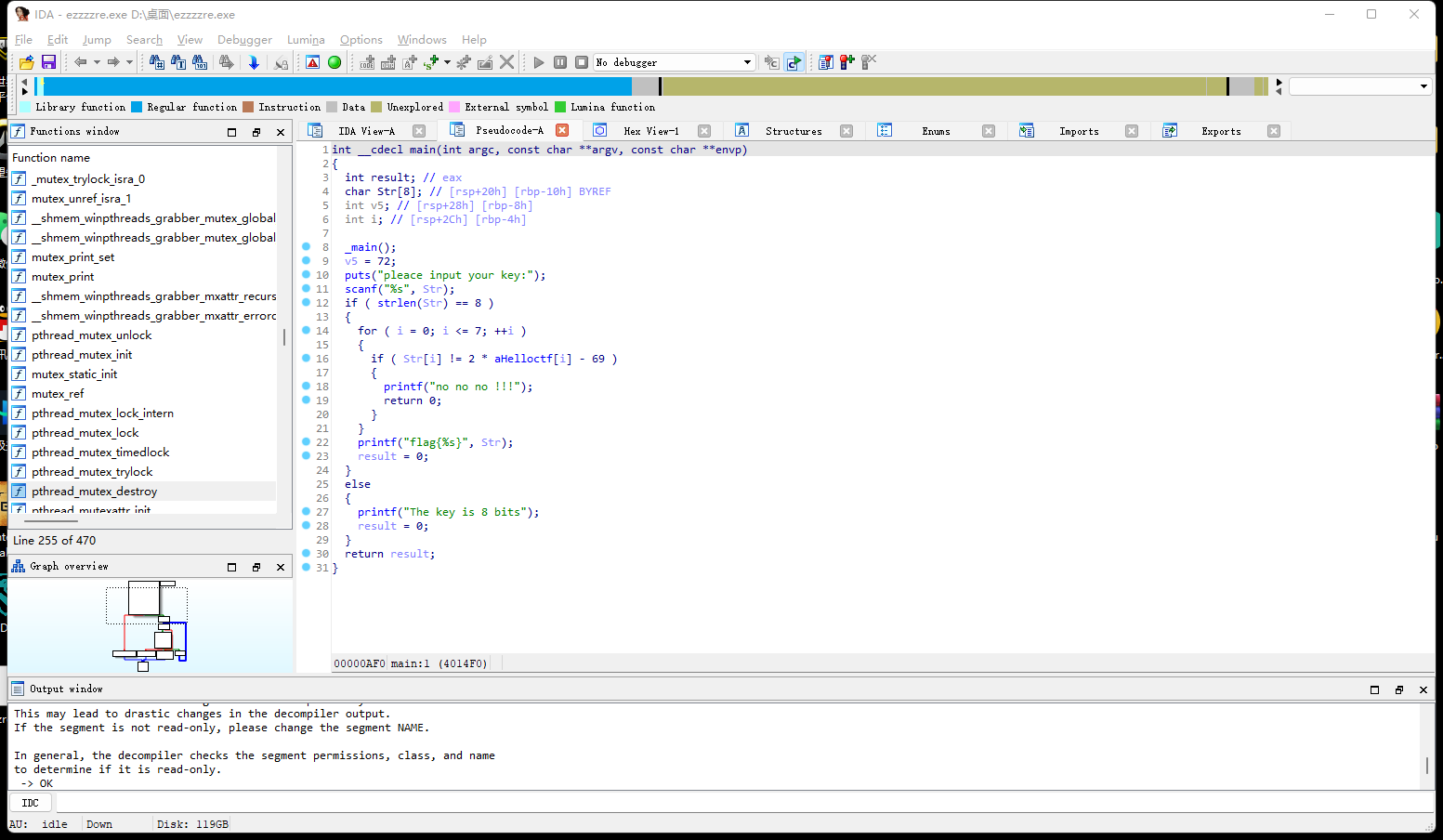

IDA反编译

主函数

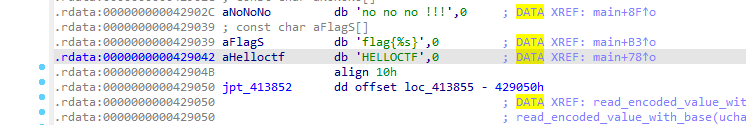

查看关键字符串

exp:

1 | x = ['H','E','L','L','O','C','T','F'] |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 M1nG's BLOG!