攻防世界刷题wp

Re

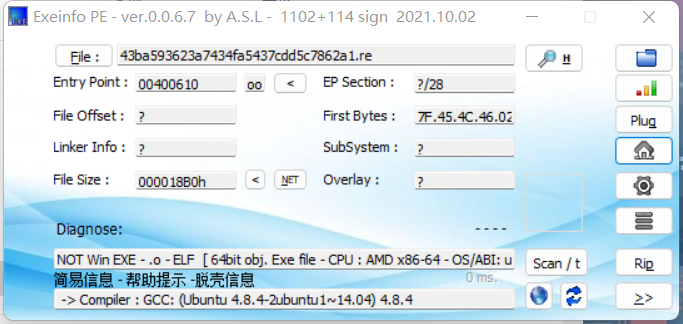

Reversing-x64Elf-100

查壳,64位无壳文件

丢进64位的IDA pro查看到main函数后反编译出伪代码

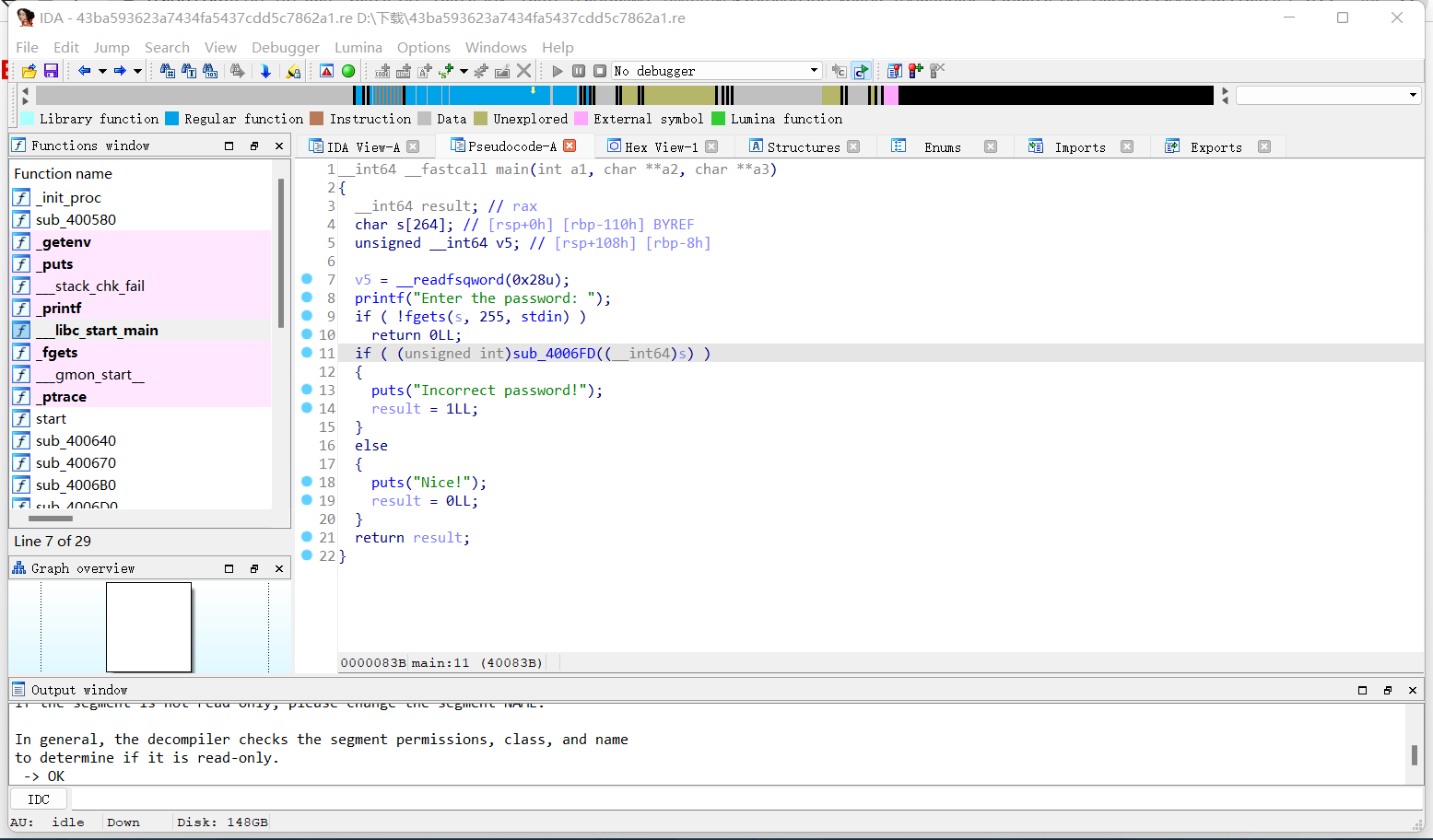

查看判断函数

根据判断函数编写解密脚本

1 | flag_s = ['Dufhbmf','pG`imos','ewUglpt'] |

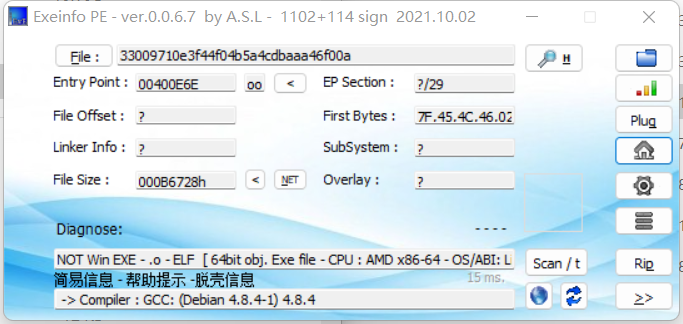

hackme

查壳 ,64位无壳ELF文件

丢进IDA找main函数

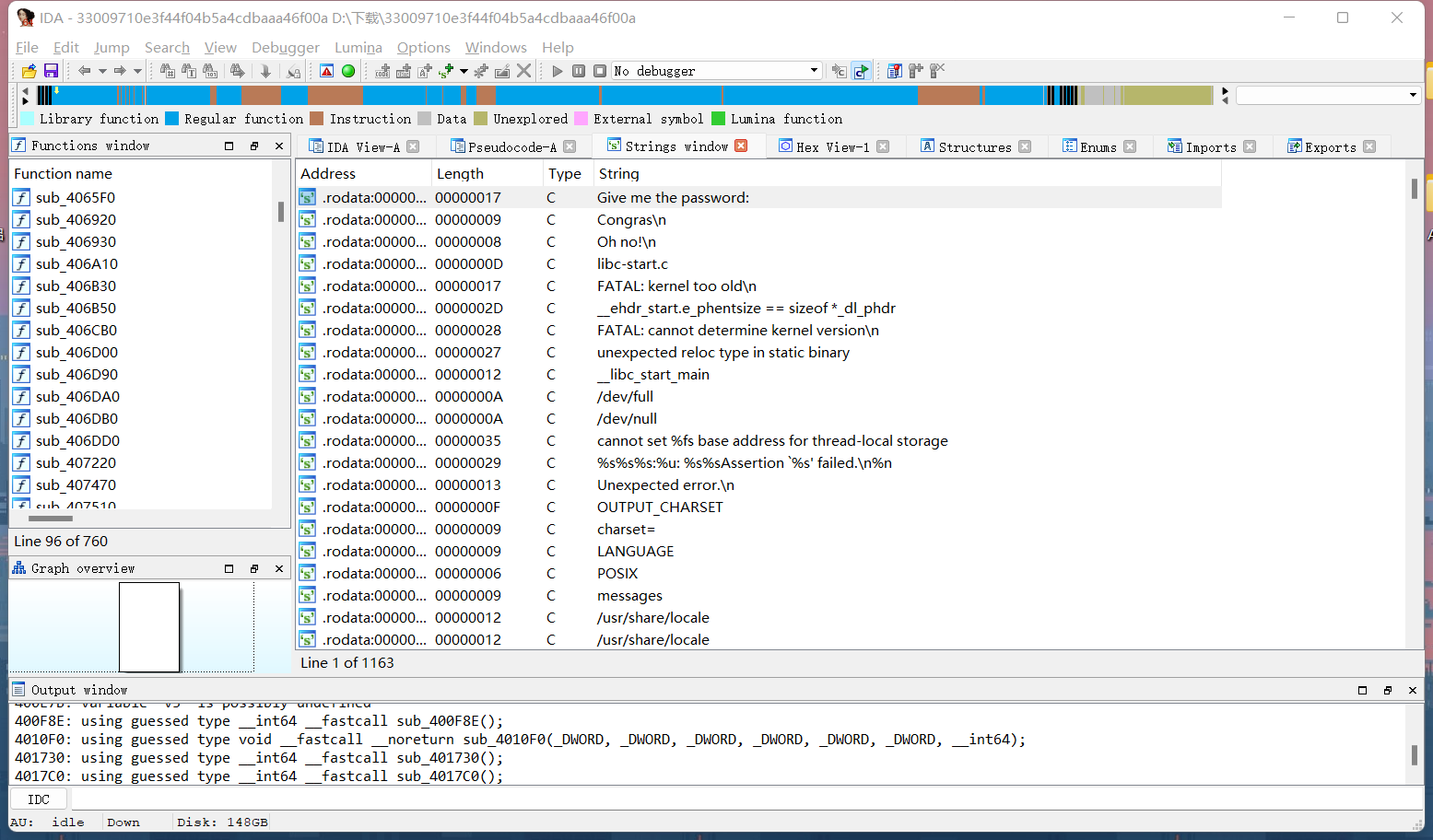

没有main 函数,shift + f12 查看一下字符串列表

看到可疑的字符串 “ Give me the password: ”

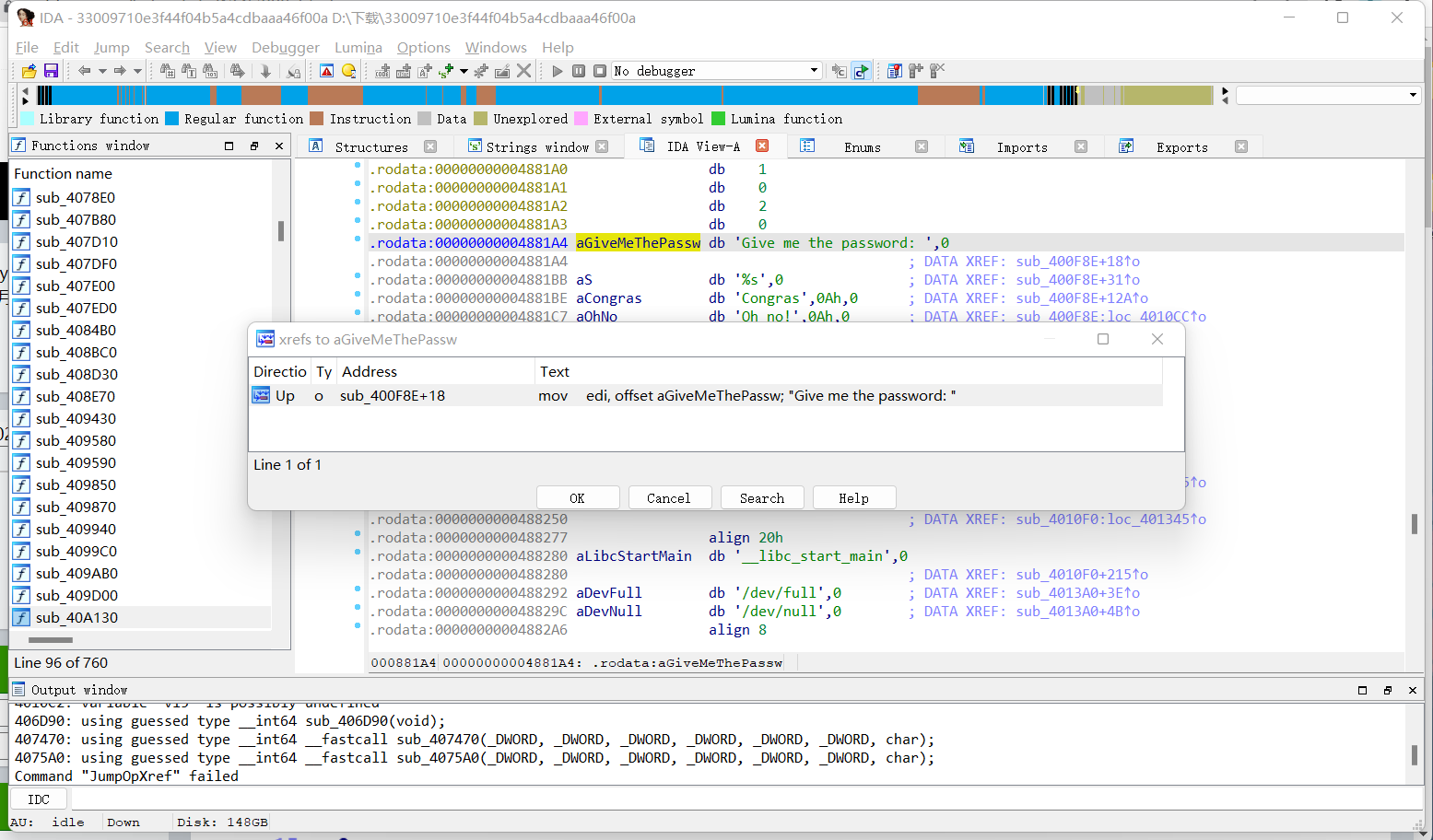

双击点开,查看引用到这个字符串的函数

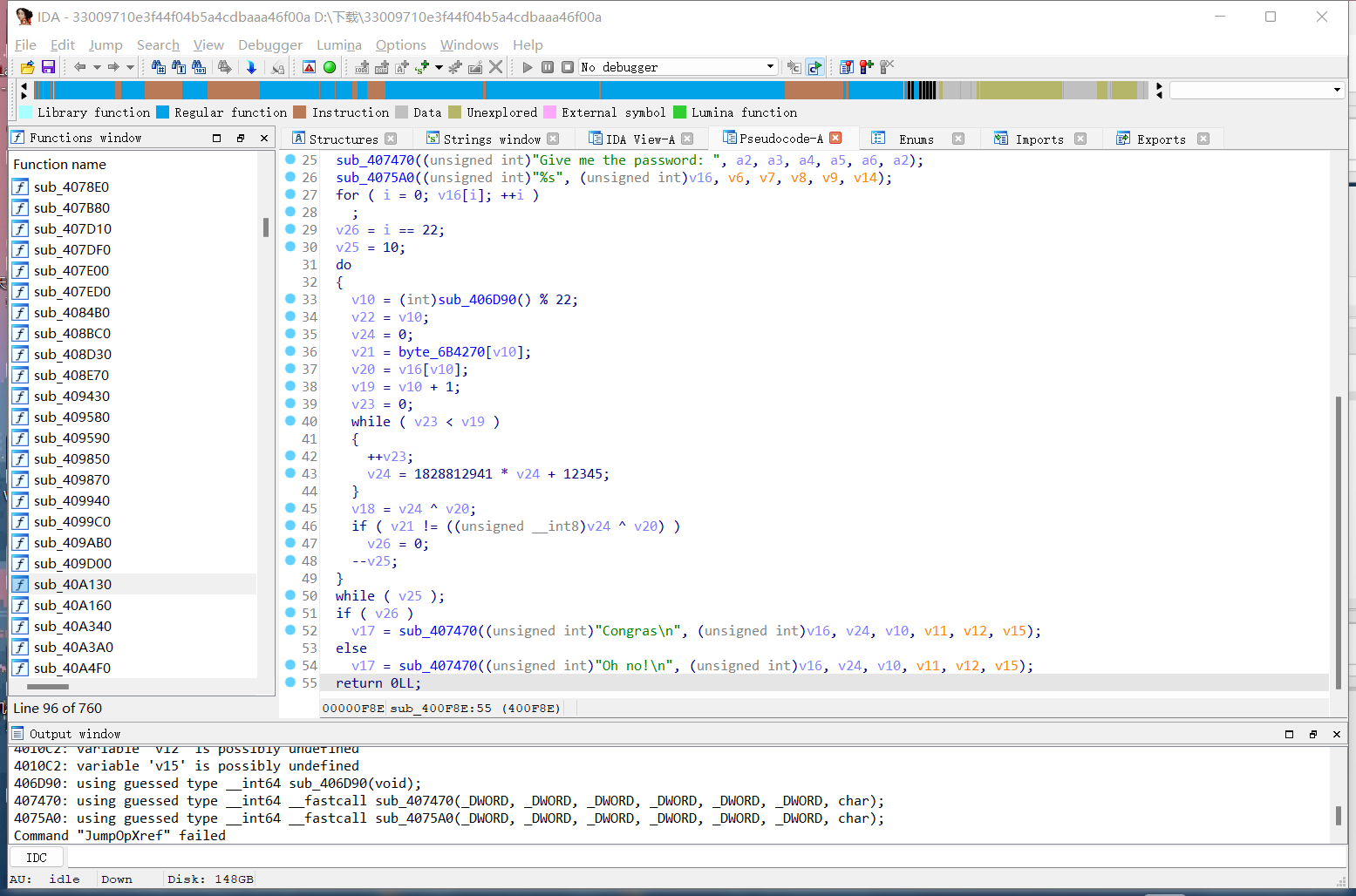

F5 反编译 查看关键函数的伪代码

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 M1nG's BLOG!